Probablement esteu familiaritzat amb virus informàtics, adware, spyware i altres programes maliciosos, que es consideren majoritàriament amenaces. No obstant això, una altra forma o classe de programari maliciós (rootkits) pot ser el més perillós de tots. Entenem per "perillós" el nivell de dany que pot causar el programa maliciós i la dificultat que tenen els usuaris per trobar-lo i eliminar-lo.

Què són els rootkits?

Els rootkits són un tipus de programari maliciós dissenyat per permetre a usuaris no autoritzats accés a ordinadors (o a determinades aplicacions dels equips). Els rootkits estan programats per romandre amagats (fora de la vista) mentre mantenen un accés privilegiat. Després que un rootkit entri a l’ordinador, emmascara fàcilment la seva presència i és poc probable que els usuaris se n’adonin.

Com afecta un rootkit a un PC?

Bàsicament, mitjançant un rootkit, els ciberdelinqüents poden controlar el vostre equip. Amb un programa maliciós tan potent, poden obligar el vostre PC a fer qualsevol cosa. Poden robar-vos les contrasenyes i altra informació confidencial, fer un seguiment de totes les activitats o operacions que s’executen a l’ordinador i fins i tot desactivar el programa de seguretat.

Donades les impressionants capacitats dels rootkits per segrestar o desfer aplicacions de seguretat, són bastant difícils de detectar o enfrontar, encara més que el programa maliciós mitjà. Els rootkits poden existir o funcionar en equips durant un llarg període, evitant la detecció i causant danys importants.

De vegades, quan hi ha jocs d’arrel avançats, els usuaris no tenen més remei que eliminar tot el que tenen a l’ordinador i començar de nou, si volen desfer-se dels programes maliciosos.

Tots els programes maliciosos són un rootkit?

En qualsevol cas, només una petita proporció de programari maliciós són rootkits. En comparació amb altres programes maliciosos, els rootkits estan considerablement avançats en termes de disseny i programació. Els rootkits poden fer molt més que el programari maliciós mitjà.

Si volem seguir definicions tècniques estrictes, un rootkit no és exactament una forma o un tipus de programa maliciós. Els rootkits simplement es corresponen amb el procés utilitzat per desplegar programari maliciós en un objectiu (generalment en un ordinador específic, en una persona o en una organització). Com és comprensible, atès que els rootkits apareixen amb força freqüència a les notícies sobre ciberatacs o pirates informàtics, el terme ha tingut una connotació negativa.

Per ser justos, els rootkits funcionen de manera similar al malware. Els agrada operar sense restriccions als ordinadors de les víctimes; no volen que els serveis públics de protecció els reconeguin o els trobin; solen intentar robar coses a l’ordinador objectiu. En última instància, els rootkits són amenaces. Per tant, s’han de bloquejar (per evitar que entrin en primer lloc) o adreçar-los (si ja hi han entrat).

Per què s’utilitzen o es trien els rootkits?

Els atacants fan servir rootkits per a molts propòsits, però la majoria de vegades intenten utilitzar-los per millorar o ampliar les capacitats de sigil del malware. Amb un augment del sigil, les càrregues útils malicioses desplegades en un ordinador poden romandre sense detectar durant més temps mentre els programes defectuosos funcionen per exfiltrar o eliminar dades d’una xarxa.

Els rootkits són força útils ja que proporcionen una manera o plataforma còmoda mitjançant la qual actors no autoritzats (pirates informàtics o fins i tot funcionaris governamentals) accedeixen a la porta del darrere als sistemes. Els rootkits solen assolir l'objectiu descrit aquí subvertint els mecanismes d'inici de sessió per obligar els equips a donar-los accés secret d'inici de sessió per a una altra persona.

Els rootkits també es poden desplegar per comprometre o aclaparar un ordinador per deixar que l'atacant aconsegueixi controlar i utilitzar el dispositiu com a eina per realitzar determinades tasques. Per exemple, els pirates informàtics orienten els dispositius amb rootkits i els utilitzen com a robots per a atacs DDoS (Distributed Denial of Service). En aquest cas, si alguna vegada es detecta i rastreja la font del DDoS, conduirà a l'ordinador compromès (la víctima) en lloc de l'ordinador real responsable (l'atacant).

Els equips compromesos que participen en aquests atacs es coneixen comunament com a ordinadors zombis. Els atacs DDoS amb prou feines són els únics mals que fan els atacants amb ordinadors compromesos. De vegades, els pirates informàtics utilitzen els ordinadors de les seves víctimes per dur a terme fraus de clics o per distribuir correu brossa.

Curiosament, hi ha escenaris en què els administradors o individus habituals desplegen rootkits amb bons propòsits, però exemples d’aquest tipus encara són bastant rars. Hem vist informes sobre alguns equips de TI que executen rootkits en un pot per detectar o reconèixer atacs. Bé, d’aquesta manera, si tenen èxit amb les tasques, poden millorar les seves tècniques d’emulació i aplicacions de seguretat. També podrien obtenir alguns coneixements que podrien aplicar per millorar els dispositius de protecció antirobatori.

Tot i això, si mai heu de fer front a un rootkit, és probable que el rootkit s’utilitzi contra vosaltres (o els vostres interessos). Per tant, és important que aprengueu a detectar programes maliciosos d’aquesta classe i a defensar-vos (o el vostre ordinador) contra ells.

Tipus de rootkits

Hi ha diferents formes o tipus de rootkits. Els podem classificar en funció del seu mode d’infecció i del nivell en què funcionen als ordinadors. Bé, aquests són els tipus de rootkit més habituals:

Rootkit en mode nucli:

Els rootkits en mode nucli són rootkits dissenyats per inserir programari maliciós al nucli dels sistemes operatius per alterar la funcionalitat o la configuració del sistema operatiu. Per "nucli", entenem la part central del sistema operatiu que controla o enllaça les operacions entre el maquinari i les aplicacions.

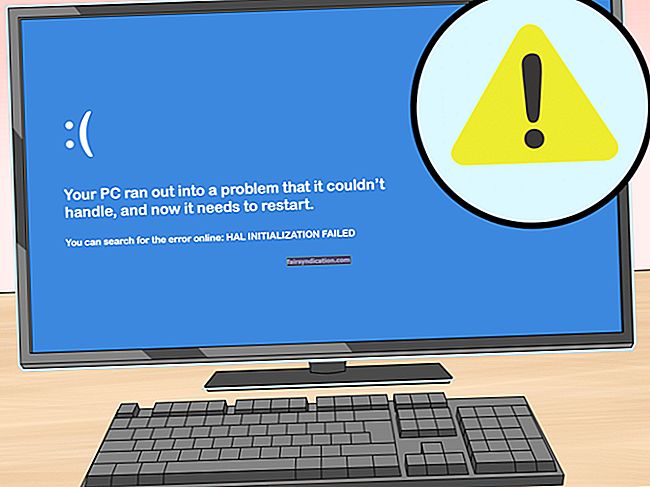

Els atacants tenen dificultats per desplegar rootkits en mode nucli perquè aquests rootkits solen provocar un bloqueig dels sistemes si el codi que s’utilitza falla. Tanmateix, si mai aconsegueixen tenir èxit amb el desplegament, els rootkits podran fer un dany increïble perquè els nuclis solen tenir els nivells de privilegi més alts dins d’un sistema. Dit d’una altra manera, amb els rootkits en mode nucli amb èxit, els atacants aconsegueixen viatges fàcils amb els ordinadors de les seves víctimes.

Rootkit en mode d'usuari:

Els rootkits d’aquesta classe són els que s’executen actuant com a programes normals o normals. Solen funcionar al mateix entorn on s’executen les aplicacions. Per aquest motiu, alguns experts en seguretat es refereixen a ells com a rootkits d’aplicacions.

Els rootkits en mode d'usuari són relativament més fàcils de desplegar (que els rootkits en mode de nucli), però són capaços de menys. Fan menys danys que els rootkits del nucli. Les aplicacions de seguretat, en teoria, també fan més fàcil tractar els rootkits en mode d’usuari (en comparació amb altres formes o classes de rootkits).

Bootkit (rootkit d'arrencada):

Els kits d’arrencada són rootkits que amplien o milloren les habilitats dels rootkits normals infectant el registre d’arrencada principal. Els petits programes que s’activen durant l’arrencada del sistema constitueixen el registre d’arrencada principal (que a vegades s’abrevia com MBR). Un bootkit és bàsicament un programa que ataca el sistema i funciona per substituir el carregador d’arrencada normal per una versió piratada. Aquest rootkit s’activa fins i tot abans que el sistema operatiu de l’ordinador s’iniciï i s’estengui.

Donat el mode d’infecció dels kits d’arrencada, els atacants poden utilitzar-los en formes d’atacs més persistents perquè estan configurats per executar-se quan s’activa un sistema (fins i tot després d’un restabliment defensiu). A més, tendeixen a romandre actius a la memòria del sistema, que és una ubicació que rarament escaneja les aplicacions de seguretat o els equips de TI per trobar amenaces.

Kit de root de memòria:

Un rootkit de memòria és un tipus de rootkit dissenyat per amagar-se dins de la memòria RAM d’un ordinador (acrònim de Random Access Memory, que és el mateix que la memòria temporal). Aquests rootkits (un cop a la memòria) funcionen per executar operacions nocives en segon pla (sense que els usuaris en sàpiguen).

Afortunadament, els rootkits de memòria solen tenir una vida útil curta. Només poden viure a la memòria RAM de l’ordinador durant una sessió. Si reinicieu el PC, desapareixeran, almenys, en teoria, haurien de fer-ho. No obstant això, en alguns escenaris, el procés de reinici no és suficient; és possible que els usuaris acabin havent de fer una mica de feina per desfer-se dels rootkits de memòria.

Rootkit de maquinari o firmware:

Els rootkits de maquinari o microprogramari reben el seu nom des del lloc on s’instal·len als ordinadors.

Es coneix que aquests rootkits aprofiten el programari incrustat al firmware dels sistemes. El firmware fa referència a la classe de programa especial que proporciona control o instruccions a un nivell baix per a maquinari (o dispositiu) específic. Per exemple, el vostre ordinador portàtil té un microprogramari (normalment la BIOS) que el fabricant va carregar-hi. El vostre encaminador també té firmware.

Atès que els rootkits de microprogramari poden existir en dispositius com routers i unitats, poden romandre amagats durant molt de temps, perquè aquests dispositius de maquinari poques vegades es comproven o inspeccionen la integritat del codi (fins i tot si es comproven). Si els pirates informàtics infecten el vostre encaminador o unitat amb un rootkit, podran interceptar les dades que flueixen pel dispositiu.

Com protegir-se dels rootkits (consells per als usuaris)

Fins i tot els millors programes de seguretat continuen lluitant contra els rootkits, de manera que és millor fer tot el que sigui necessari per evitar que els rootkits entrin a l’ordinador. No és tan difícil mantenir-se segur.

Si seguiu les millors pràctiques de seguretat, les probabilitats que el vostre equip es contagi amb un rootkit es redueixen significativament. Aquests són alguns d’ells:

Baixeu i instal·leu totes les actualitzacions:

Simplement no us podeu permetre el luxe d’ignorar les actualitzacions de res. Sí, entenem que les actualitzacions d’aplicacions poden resultar molestes i que les actualitzacions del sistema operatiu poden ser molestes, però no es pot prescindir d’elles. Si manteniu actualitzats els vostres programes i sistema operatiu, us assegureu que obtindreu pegats a forats de seguretat o vulnerabilitats que els atacants aprofiten per injectar rootkits al vostre ordinador. Si es tanquen els forats i les vulnerabilitats, el vostre PC serà millor per a això.

Compte amb els correus electrònics de pesca (suplantació d'identitat):

Els correus electrònics de pesca són enviats normalment per estafadors que volen enganyar-los perquè els proporcionin la vostra informació personal o dades confidencials (per exemple, dades d’inici de sessió o contrasenyes). Tot i això, alguns correus electrònics de pesca supliquen als usuaris a descarregar i instal·lar algun programari (que sol ser maliciós o perjudicial).

Aquests correus electrònics poden semblar que provenen d’un remitent legítim o d’una persona de confiança, de manera que heu de vigilar-los. No els respongueu. No feu clic a res (enllaços, fitxers adjunts, etc.).

Vigileu les descàrregues en cotxe i les instal·lacions no desitjades:

Aquí volem que presteu atenció a les coses que es descarreguen al vostre ordinador. No voleu obtenir fitxers maliciosos ni aplicacions incorrectes que instal·lin programes maliciosos. També heu de tenir en compte les aplicacions que instal·leu perquè algunes aplicacions legítimes s’inclouen amb altres programes (que poden ser maliciosos).

L’ideal seria que només obtingueu les versions oficials de programes de pàgines oficials o centres de descàrrega, que trieu les opcions adequades durant les instal·lacions i que tingueu en compte els processos d’instal·lació de totes les aplicacions.

Instal·leu una utilitat protectora:

Si un rootkit ha d’entrar a l’ordinador, és probable que la seva entrada estigui connectada a la presència o existència d’un altre programa maliciós a l’ordinador. És probable que un bon antivirus o aplicació antimalware detecti l'amenaça original abans que s'introdueixi o s'activi un rootkit.

Podeu obtenir Auslogics Anti-Malware. Fareu bé en confiar en l’aplicació recomanada perquè els bons programes de seguretat continuen sent la vostra millor defensa contra totes les formes d’amenaces.

Com detectar rootkits (i alguns consells per a organitzacions i administradors de TI)

Hi ha poques utilitats capaces de detectar i eliminar rootkits. Fins i tot les aplicacions de seguretat competents (conegudes per tractar aquests programes maliciosos) de vegades tenen dificultats o no fan la feina correctament. Els errors de supressió del rootkit són més freqüents quan el malware existeix i funciona al nivell del nucli (rootkits en mode nucli).

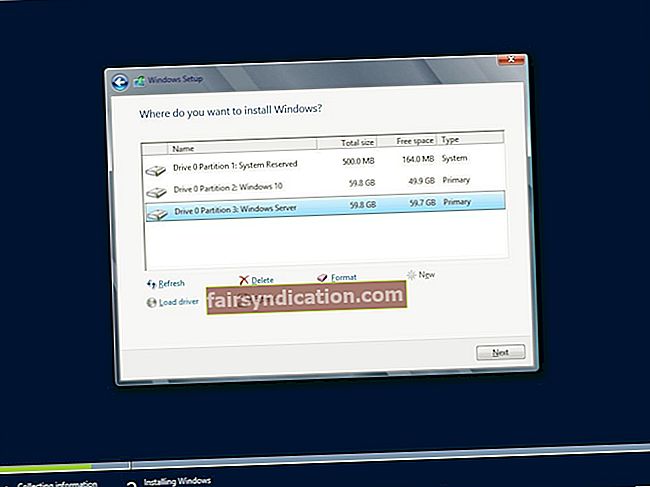

De vegades, la reinstal·lació del sistema operatiu en una màquina és l’única cosa que es pot fer per desfer-se d’un rootkit. Si teniu problemes amb els rootkits del microprogramari, és possible que hàgiu de substituir algunes parts del maquinari del dispositiu afectat o obtenir equips especialitzats.

Un dels millors processos de detecció de rootkit requereix que els usuaris executin exploracions de nivell superior per a rootkits. Per "exploració de nivell superior", ens referim a una exploració que funciona mitjançant un sistema de neteja separat mentre la màquina infectada està apagada. En teoria, aquest escaneig hauria de fer prou per comprovar si hi ha signatures deixades pels atacants i ha de ser capaç d'identificar o reconèixer algun joc brut a la xarxa.

També podeu utilitzar una anàlisi de bolcat de memòria per detectar els rootkits, sobretot si sospiteu que hi ha un kit d’arrencada (que es bloqueja a la memòria del sistema per funcionar). Si hi ha un rootkit a la xarxa d'un ordinador normal, probablement no s'amagarà si executa ordres que impliquen l'ús de memòria i el Proveïdor de serveis gestionats (MSP) podrà veure les instruccions que envia el programa maliciós. .

L’anàlisi del comportament és un altre procediment o mètode fiable que de vegades s’utilitza per detectar o fer un seguiment dels rootkits. Aquí, en lloc de cercar directament un rootkit comprovant la memòria del sistema o observant signatures d’atac, heu de buscar símptomes del rootkit a l’ordinador. Coses com velocitats de funcionament lentes (considerablement més lentes del normal), trànsit de xarxa estrany (que no hi hauria d’estar) i altres patrons de comportament desviats comuns haurien de deixar enrere els rootkits.

Els proveïdors de serveis de gestors poden implementar el principi de mínims privilegis (PoLP) com a estratègia especial als sistemes dels seus clients per tractar o mitigar els efectes d’una infecció de rootkit. Quan s’utilitza PoLP, els sistemes es configuren per restringir tots els mòduls d’una xarxa, cosa que significa que els mòduls individuals només accedeixen a la informació i recursos que necessiten per al seu treball (finalitats específiques).

Bé, la configuració proposada garanteix una seguretat més estreta entre els braços d’una xarxa. També fa prou per bloquejar la instal·lació de programari maliciós als nuclis de xarxa per part d’usuaris no autoritzats, cosa que significa que evita que els rootkits entrin i causin problemes.

Afortunadament, de mitjana, els rootkits disminueixen (en comparació amb el volum d'altres programes maliciosos que han anat proliferant en els darrers anys) perquè els desenvolupadors milloren contínuament la seguretat dels sistemes operatius. Les defenses dels punts finals són cada vegada més forts i s’està dissenyant un nombre més gran de CPU (o processadors) per utilitzar modes de protecció del nucli integrats. Tanmateix, actualment, encara existeixen els rootkits i s’han d’identificar, finalitzar i eliminar allà on es trobin.