Viure dels atacs de la Terra ha guanyat força en els darrers temps, de manera que podem extrapolar amb seguretat que ara els pirates informàtics reutilitzen estratègies i tècniques antigues. Els conceptes associats a Viure de la terra són gairebé nous. Les eines del sistema s’utilitzaven habitualment com a portes posteriors i es van aprofitar les vulnerabilitats conegudes als sistemes.

Els atacs de viure fora de la terra (LotL) són increïblement difícils de defensar, ja que de vegades inclouen atacs sense fitxers com a subconjunt. Altres vegades, els pirates informàtics exploten eines de doble ús i memòria, que és una combinació mortal tal com es fa. En aquesta guia, volem explicar-vos tot el que necessiteu sobre els atacs de Viure fora de la terra i sobre com podeu protegir-vos a vosaltres mateixos o a la vostra organització.

Què són els atacs de Viure de la Terra?

Viure fora de la terra són atacs on els atacants utilitzen eines ja instal·lades o existents als ordinadors de les víctimes per millorar els seus mitjans (robar informació o diners, fer-se càrrec dels sistemes, etc.). Aquests atacs són únics en el fet que els pirates informàtics implicats no utilitzen programes maliciosos, programes d'aplicacions de seguretat que estan programats per tenir en compte. Atès que els atacants utilitzen eines regulars o fins i tot scripts senzills, la detecció d'amenaces es fa molt difícil.

En atacs sense fitxers, per exemple, els ciberdelinqüents poden operar en memòria volàtil, en parts corresponents a PowerShell i WMI. En aquests casos, els antivirus i les aplicacions antimalware no detecten ni detecten les amenaces, ja que fins i tot les seves entrades no s’emmagatzemen als registres. Al cap i a la fi, es produeixen molt pocs fitxers (o cap fitxer) durant l'atac.

Els atacants tenen prou motius per quedar-se sense fitxers. Probablement es van adonar que, com menys nombre de fitxers es creen, menor serà la probabilitat que les utilitats de seguretat detectin les amenaces. I, en la seva majoria, els atacants són correctes. Les aplicacions de seguretat sovint tenen dificultats per detectar els atacs de Viure de la Terra fins que és massa tard perquè no saben què tenir en compte.

Els atacs LotL no impliquen programari maliciós, però els atacants (si tenen èxit amb ells) tenen prou temps per dedicar-se a equips compromesos en zones on no es poden detectar. I amb el pas del temps, els atacants acaben tenint oportunitats d’infiltrar-se en components sensibles i destruir dades o operacions (si així ho desitgen).

Potser heu sentit a parlar dels atacs Petya / NotPetya, que van sacsejar el món en algun moment del 2017. Les víctimes d’aquests atacs (persones i organitzacions) no els van veure venir mai perquè els atacants van entrar als seus sistemes mitjançant programes de confiança, que no van despertar sospites, i després va injectar aquestes aplicacions amb codi maliciós. Els sistemes de protecció tradicionals van fallar; les seves defenses no van ser desencadenades per l'ús inusual de programari aparentment de confiança.

Amb les tècniques de Viure fora de la terra, els ciberdelinqüents poden introduir-se en sistemes informàtics sense complicacions i passar-hi molt de temps sense provocar cap alarma ni despertar sospites. Per tant, donades les circumstàncies que defineixen aquests atacs, als experts en seguretat els costa identificar l’origen de l’atac. Molts delinqüents consideren que les tàctiques Living of the Land són el mètode ideal per executar atacs.

Com protegir-se dels atacs de Viure fora de la terra (consells per a usuaris o persones habituals)

En prendre les precaucions necessàries i ser proactiu, podeu reduir les possibilitats que els vostres equips o xarxes estiguin exposats als ciberdelinqüents mitjançant les tàctiques de LotL.

- Superviseu o comproveu sempre l’ús d’utilitats de doble ús a les vostres xarxes.

- Utilitzeu la llista blanca d’aplicacions quan estigui disponible o sigui aplicable.

- Quan rebeu correus electrònics sospitosos o inesperats, heu de tenir precaució. Sempre és millor que no feu clic a res (enllaços o fitxers adjunts) d’aquests missatges.

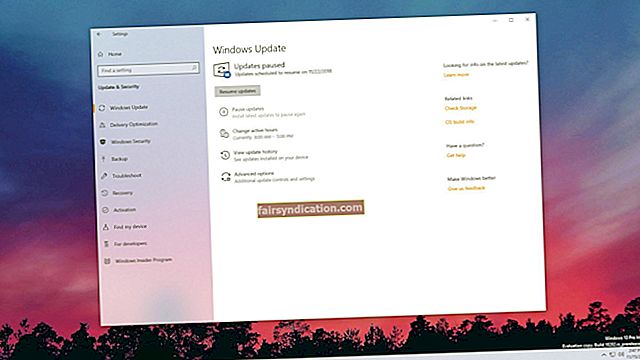

- Baixeu i instal·leu sempre actualitzacions per a totes les vostres aplicacions (programes) i sistemes operatius (Windows, per exemple).

- Tingueu precaució mentre utilitzeu fitxers adjunts de Microsoft Office que requereixen habilitar les macros. És millor que no utilitzeu aquests fitxers adjunts en primer lloc, si us podeu permetre el luxe de no utilitzar-los.

- Configureu funcions de seguretat avançades sempre que sigui possible. Per funcions de seguretat avançades, volem dir autenticació de dos factors (2FA), notificacions o indicacions d’inici de sessió, etc.

- Utilitzeu contrasenyes exclusives i fortes per a tots els vostres comptes i perfils (a través de xarxes o plataformes). Obteniu un gestor de contrasenyes: si en necessiteu una per recordar totes les contrasenyes.

- Recordeu sempre de tancar el vostre perfil o compte de les xarxes quan hàgiu acabat la sessió.

Com evitar els atacs de Viure de la Terra (consells per a organitzacions i empreses)

Atès que les tàctiques de Viure fora de la terra constitueixen algunes de les tècniques de pirateria més sofisticades, suposen un gran desafiament per a les organitzacions per identificar-les i evitar-les. No obstant això, encara hi ha maneres en què les empreses poden reduir els riscos d’aquests atacs (o mitigar els efectes d’aquests atacs, si mai es produeixen).

Mantenir una bona higiene cibernètica:

Aquest consell pot semblar senzill o bàsic si es pren al valor nominal, però probablement sigui el més important del lot. La majoria dels ciberatacs de la història, inclosos aquells on es van emprar tàctiques LotL, van tenir èxit per negligència o falta de pràctiques de seguretat. Moltes empreses no es molesten a actualitzar ni corregir les eines o els programes que utilitzen. El programari normalment necessita pegats i actualitzacions per segellar vulnerabilitats i forats de seguretat.

Quan els pedaços o actualitzacions no s’instal·len, es deixa la porta oberta perquè els agents amenaçadors puguin trobar vulnerabilitats i aprofitar-les. Les organitzacions tenen el deure d’assegurar-se que mantenen un inventari de sol·licituds. D'aquesta manera, aconsegueixen identificar programes i fins i tot sistemes operatius obsolets i no actualitzats; també saben quan han de realitzar les tasques essencials d'actualització i com mantenir-se en el temps previst.

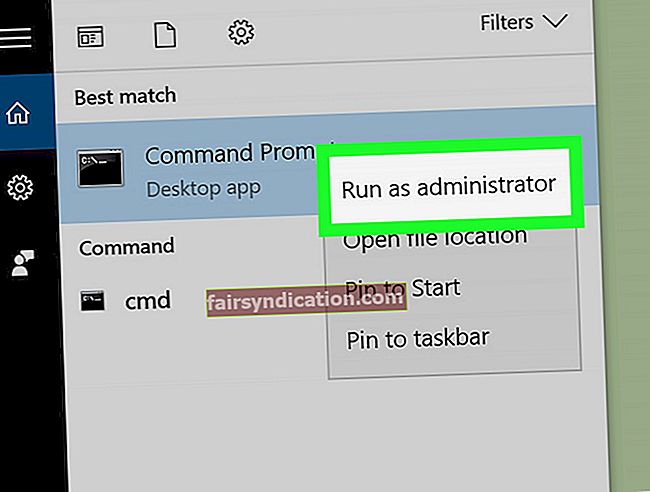

A més, el personal hauria de formar-se en consciència sobre seguretat. Va més enllà d’ensenyar a una persona a no obrir correus electrònics de pesca. Idealment, els treballadors haurien d’aprendre com funcionen les instal·lacions i el codi de Windows integrats. D’aquesta manera, aconsegueixen detectar anomalies o incoherències en el comportament, l’activitat maliciosa i les aplicacions o scripts sospitosos que s’executen en segon pla i intenten eludir la detecció. El personal amb un bon coneixement de les activitats de fons de Windows sol estar un pas per davant dels ciberdelinqüents habituals.

Configureu els drets i permisos d'accés adequats:

Per exemple, un empleat que faci clic a un enllaç maliciós d’un missatge de correu electrònic no ha de donar lloc necessàriament a l’aterratge del programa maliciós al sistema de l’empleat. Els sistemes s’han de dissenyar de manera que, en l’escenari descrit, el programa maliciós viatgi per la xarxa i aterri en algun altre sistema. En aquest cas, podem dir que la xarxa s’ha segmentat prou bé com per garantir que les aplicacions de tercers i els usuaris habituals tinguin protocols d’accés estrictes.

La importància del consell mereix tants aspectes destacats com sigui possible. L’ús de protocols sòlids sobre els drets i privilegis d’accés proporcionats als treballadors pot ajudar a evitar que els vostres sistemes es vegin compromesos; pot ser la diferència entre un atac LotL reeixit i un que no va enlloc.

Utilitzeu una estratègia dedicada a la caça de les amenaces:

Quan aconsegueixen que els caçadors d’amenaces treballin junts per trobar diferents formes d’amenaces, les possibilitats de detecció d’amenaces augmenten significativament. Les millors pràctiques de seguretat requereixen que les empreses (especialment les grans organitzacions) contractin caçadors d’amenaces dedicats i facin passar per diferents segments de la seva infraestructura de TI per comprovar si hi ha signes fins i tot febles dels atacs més mortals o sofisticats.

Si el vostre negoci és relativament petit o si no us podeu permetre el luxe de tenir un equip intern de caça d’amenaces, faríeu bé externalitzar les vostres necessitats a una empresa de caça d’amenaces o a un servei similar de gestió de seguretat. És probable que trobeu altres organitzacions o equips d’autònoms que estiguin interessats a omplir aquest buit crític. Sigui com sigui, sempre que es duguin a terme les operacions de caça de les amenaces, tot és bo.

Configureu la detecció i resposta de punts finals (EDR):

Falla silenciosa és un terme important a l’hora d’evitar els ciberatacs. Falla silenciosa es refereix a un escenari o configuració en què el sistema de seguretat o defensa dedicat no identifica i defensa contra un ciberatac i no s’activen les alarmes després de l’atac.

Penseu en aquest paral·lelisme amb l'esdeveniment projectat: si el programari maliciós sense fitxer aconsegueix superar les capes de protecció i obtenir accés a la vostra xarxa, pot romandre al vostre sistema durant molt de temps, intentant analitzar la totalitat del sistema per preparar-ne una atacar.

Per a això, per superar el problema que heu de visualitzar, heu de configurar un sistema de detecció i resposta (EDR) de punts finals sòlids. Amb un bon sistema EDR, podreu esbrinar i aïllar els elements sospitosos que hi ha als punts finals i fins i tot eliminar-los o eliminar-los.

Avalueu els esdeveniments i els escenaris en què us pirategen (si se us pirateja):

Si les vostres màquines són piratejades o si la vostra xarxa es veu compromesa, faríeu bé examinar els esdeveniments que s’acumulen fins a l’atac. Us recomanem que consulteu els fitxers i els programes que van tenir un paper important per ajudar els atacants a tenir èxit.

Podeu contractar analistes de ciberseguretat i demanar-los que se centrin en eines i sistemes que puguin utilitzar per mesurar els atacs històrics. La majoria dels escenaris en què les empreses són víctimes d’atacs es caracteritzen per claus de registre sospitoses i fitxers de sortida inusuals i també per identificar amenaces actives o encara existents.

Després de descobrir alguns dels fitxers afectats o altres pistes, faríeu bé analitzar-los a fons. L’ideal seria intentar esbrinar on van sortir les coses malament, què s’hauria d’haver fet millor, etc. D’aquesta manera, obtindreu més informació i obtindreu informació valuosa, cosa que significa que podreu omplir els buits de la vostra estratègia de seguretat per evitar futurs atacs LotL.

CONSELL

La seguretat és el tema principal d’aquesta guia, de manera que no tindrem una millor oportunitat per parlar-vos d’una proposta excel·lent. Si voleu reforçar la seguretat dels vostres equips o xarxes, és possible que vulgueu obtenir Auslogics Anti-Malware. Amb aquesta utilitat de protecció de primer ordre, podeu millorar la configuració de seguretat actual, que pot ser que no sigui prou dinàmica per fer front a diverses amenaces.

En la lluita contra els programes maliciosos, les millores sempre són benvingudes. Mai no saps quan passa alguna cosa de la teva aplicació de seguretat actual o, potser, ni tan sols en fas servir cap. Tampoc no es pot afirmar amb seguretat que l’ordinador no estigui compromès ni infectat actualment. En qualsevol cas, faràs bé en descarregar i executar l'aplicació recomanada per donar-te una millor oportunitat (que abans) de mantenir-te segur.